NEWSTICKER VIRTIMO SUPPORT ZU LOG4J2 [CVE-2021-44228] Wir analysieren umfassend und halten Sie auf dem Laufenden!

Liebe Kunden und Partner,

nachfolgenden finden Sie den aktuellen Informationsstand zu unseren Produkten in Bezug auf die kritische Schwachstelle in log4j2 [CVE-2021-44228]. Wir werden diese Seite kontinuierlich aktualisieren und um neue Informationen ergänzen.

Zur besseren Übersichtlichkeit haben wir den Newsticker für Sie nach den Produkten inubit, BPC, und VIMON sowie Informationen für SAAS/Cloud-Kunden und sonstige Informationen unterteilt.

Support-Anfragen richten Sie bitte über die gewohnten Kanäle an uns.

Details zur Sicherheitslücke erhalten Sie auf den Seiten des BSI. Ergänzend der Link zu Informationen zum CVE-2021-4104

inubit

Newsticker

+++ 16. Dezember 2021 | 20:21 +++

Nach aktuellem Analysestand ist inubit im Auslieferungszustand von CVE-2020-9488 sowie CVE-2019-17571 nicht betroffen.

+++ 15. Dezember 2021 | 16:27 +++

inubit ist nach aktuellem Analysestand von der im CVE-2021-44228 genannten Sicherheitslücke nicht betroffen.

>> Aktualisierter JVM-Parameter

Sofern Sie individuelle Plug-ins im inubit einsetzen (eigenentwickelte Erweiterungen), prüfen Sie diese bitte selbständig auf den Einsatz von Log4J V.2 und ergreifen im Bedarfsfall entsprechende Maßnahmen. Eine mögliche Interimslösung bis zum Update könnte in diesem Zusammenhang die Umsetzung der Empfehlung des BSI sein:

Setzen Sie den nachfolgenden JVM-Parameter in dem eingesetzten Parameterskript (setenv.sh bzw setenv.bat):

„JVM_PARAMS=%JVM_PARAMS% -Dlog4j2.formatMsgNoLookups=true“

Hinweis: Sofern Sie Liferay einsetzen, prüfen Sie bitte eigenständig, ob Sie eine Version einsetzen, für die eine Handlungsnotwendigkeit besteht. Erste Informationen finden Sie hier: https://liferay.dev/blogs/-/blogs/log4j2-zero-day-vulnerability

+++ 14. Dezember 2021 | 16:41 +++

inubit verwendet im Auslieferungszustand mit Log4J v1.x keine JMS Appender, so dass die im CVE-2021-4104 beschriebene Lücke nicht relevant ist.

Sofern Sie diesbezüglich manuell Änderungen vorgenommen haben, prüfen Sie bitte, ob diese zurückgesetzt werden sollten.

+++ 13. Dezember 2021 | 13:07 +++

inubit ist nach aktuellem Analysestand von der im CVE-2021-44228 genannten Sicherheitslücke nicht betroffen.

Sofern Sie individuelle Plug-ins im inubit einsetzen (eigenentwickelte Erweiterungen), prüfen Sie diese bitte selbständig auf den Einsatz von Log4J V.2 und ergreifen im Bedarfsfall entsprechende Maßnahmen. Eine mögliche Interimslösung bis zum Update könnte in diesem Zusammenhang die Umsetzung der Empfehlung des BSI sein:

Setzen Sie den nachfolgenden JVM-Parameter in dem eingesetzten Parameterskript (setenv.sh bzw setenv.bat):

log4j2.formatMsgNoLookups=true

Hinweis: Sofern Sie Liferay einsetzen, prüfen Sie bitte eigenständig, ob Sie eine Version einsetzen, für die eine Handlungsnotwendigkeit besteht. Erste Informationen finden Sie hier: https://liferay.dev/blogs/-/blogs/log4j2-zero-day-vulnerability

Business process Center

Newsticker

+++ 11. Januar 2022 | 16:41 +++

Aktualisierte BPC Releases mit Log4J 2.17.1 für die Komponenten Karaf und Elasticsearch stehen bereit

Die Releases BPC 3.1.6, BPC 3.2.6, BPC 3.3.7, BPC 3.4.2 wurden bezüglich Log4J 2.17.1 für Sie überarbeitet und stehen mit den entsprechend aktualisierten Komponenten Karaf und Elasticsearch für Sie zum Update bereit.

Falls Sie das manuelle Patchen von Karaf und Elasticsearch vornehmen wollen, bitten wir Sie, einen Anfrage bezüglich Handlungsanweisung und Sourcen über ein Support Ticket an uns zu stellen.

+++ 16. Dezember 2021 | 21:03 +++

Neue Handlungsanweisungen zum Themenfeld: Test auf Erfolg | PID-Ermittlung unter Windows

Um zu testen, ob die Änderung erfolgreich ist, kann man entsprechende Parameter aus dem Java Prozess lesen. Dafür ist die Prozess-ID (PID) vom Karaf und auch Elasticsearch zu ermitteln (z.B. per ps). Mit folgendem Befehl kann man die Parameter auslesen, wobei PID durch die jeweils ermittelte Prozess-ID zu ersetzen ist:

jinfo PID | grep log4j2.formatMsgNoLookups

Unter Windows können Sie die PID ermitteln, indem Sie in der PowerShell

gcim win32_Process -Filter „Name=’java.exe‘ OR Name LIKE ‚elasticsearch-service%'“ | select Name,ProcessId,Path,CreationDate,Commandline

ausführen. Möchten Sie stattdessen den Task-Manager verwenden, blenden Sie – falls noch nicht geschehen – durch Klick auf „Mehr Details“ das Tab „Details“ ein, wechseln Sie zum Tab „Details“ und, falls die Spalte „Befehlszeile“ noch nicht sichtbar sein sollte, klicken Sie rechts auf einen Spaltentitel und öffnen im Kontextmenü „Spalten auswählen“, worin Sie den Haken bei „Befehlszeile“ setzen und speichern.

Für beiden Wege erfolgt die PID-Ermittlung identisch. Suchen Sie aus den Einträgen mit Namen java.exe denjenigen heraus, der in der Spalte Commandline/Befehlszeile den Begriff „karaf“ enthält und – sofern Sie Elasticsearch nicht als Dienst gestartet haben – dasselbe mit dem Begriff „elasticsearch“. Haben Sie Elasticsearch dagegen als Dienst gestartet, suchen Sie den Eintrag mit Namen elasticsearch-service-x64.exe heraus.

Die Ausgabe muss mindestens folgende Zeile enthalten:

log4j2.formatMsgNoLookups=true

+++ 15. Dezember 2021 | 16:13 +++

Überarbeitete Handlungsanweisung für Linux und Windows zu Elasticsearch bei BPC Versionen > 3.0 und < 3.4.1

Elasticsearch

Linux sowie Windows [bei Start als Applikation, nicht als Service]:

In der Datei ELASTICSEARCH/config/jvm.options ist folgende Zeile hinzuzufügen:

-Dlog4j2.formatMsgNoLookups=true

Anschließend muss Elasticsearch neu gestartet werden.

Windows [bei Start als Service]:

Wurde Elastic Search unter Windows als Service eingerichtet, muss die Anpassung über den Service Manager erfolgen. Den Service Manager mithilfe der Windows CMD (als Administrator ausführen) über folgenden Befehl starten:

ELASTICSEARCH/bin/elasticsearch-service.bat manager

Unter dem Reiter „Java“ ist bei den „Java Options“ folgende Zeile hinzuzufügen:

-Dlog4j2.formatMsgNoLookups=true

Anschließend muss Elasticsearch neu gestartet werden. Sofern Sie Elasticsearch unter Windows nicht als Dienst eingerichtet haben, sondern als normale Anwendung starten, wenden Sie bitte das im Abschnitt “Linux sowie Windows bei Start als Applikation” beschriebene Vorgehen an.

+++ 14. Dezember 2021 | 13:07+++

Neue Handlungsanweisung für Linux und Windows zu Elasticsearch bei BPC Versionen > 3.0 und < 3.4.1

Elasticsearch

Linux:

In der Datei ELASTICSEARCH/config/jvm.options ist folgende Zeile hinzuzufügen:

-Dlog4j2.formatMsgNoLookups=true

Anschließend muss Elasticsearch neu gestartet werden.

Windows:

Service Manager mithilfe der Windows CMD (als Administrator ausführen) über folgenden Befehl starten:

ELASTICSEARCH/bin/elasticsearch-service.bat manager

Unter dem Reiter „Java“ ist bei den „Java Options“ ist folgende Zeile hinzuzufügen:

-Dlog4j2.formatMsgNoLookups=true

Anschließend muss Elasticsearch neu gestartet werden.

+++ 13. Dezember 2021 | 13:12 +++

Das BPC ist in der Version > 3.x und < 3.4.1 von dem genannten CVE betroffen, ab Version 3.4.1 sind entsprechende Anpassungen erfolgt.

Daher folgen Sie bitte bei Versionen > 3.0 und < 3.4.1 der folgenden Handlungsanweisung.

Karaf

In der Datei KARAF/etc/system.properties ist folgende Zeile hinzuzufügen:

log4j2.formatMsgNoLookups = true

Anschließend muss Karaf neu gestartet werden.

Elasticsearch

In der Datei ELASTICSEARCH/config/jvm.options ist folgende Zeile hinzuzufügen:

-Dlog4j2.formatMsgNoLookups=true

Anschließend muss Elasticsearch neu gestartet werden.

Alternative über bpc.env

Wird die bpc.env Datei verwendet, können auch über diese Datei die System-Parameter gesetzt werden. Dafür müssen folgende Zeilen erweitert werden:

# Elasticsearch (den folgenden Eintrag gibt es schon und er muss nur erweitert werden)

export ES_JAVA_OPTS=“$ES_JAVA_OPTS -Xms1g -Xmx1g -Dlog4j2.formatMsgNoLookups=true“

# Karaf

export KARAF_SYSTEM_OPTS=“$KARAF_SYSTEM_OPTS -Dlog4j2.formatMsgNoLookups=true“

Anschließend müssen Elasticsearch und Karaf neu gestartet werden.

Test auf Erfolg

Um zu testen, ob die Änderung erfolgreich ist, kann man entsprechende Parameter aus dem Java Prozess lesen. Dafür ist die Prozess-ID (PID) vom Karaf und auch Elasticsearch zu ermitteln (z.B. per ps). Mit folgendem Befehl kann man die Parameter auslesen, wobei PID durch die jeweils ermittelte Prozess-ID zu ersetzen ist:

jinfo PID | grep log4j2.formatMsgNoLookups

Die Ausgabe muss mindestens folgende Zeile enthalten.

log4j2.formatMsgNoLookups=true

Hinweis: Das Programm jinfo ist Teil des von Java und befindet sich dort im Verzeichnis bin.

VIMON

Newsticker

+++ 16. Dezember 2021 | 21:44 +++

ViMon ist im Auslieferungszustand von CVE-2020-9488 sowie CVE-2019-17571 nicht betroffen.

Sofern Sie diesbezüglich manuell Änderungen vorgenommen haben, prüfen Sie bitte, ob diese zurückgesetzt werden sollten.

+++ 14. Dezember 2021 | 13:21 +++

ViMon verwendet im Auslieferungszustand mit Log4J v1.x keine JMS Appender, so dass der CVE-2021-4104 nicht relevant ist.

Sofern Sie diesbezüglich manuell Änderungen vorgenommen haben, prüfen Sie bitte, ob diese zurückgesetzt werden sollten.

+++ 13. Dezember 2021 | 13:20 +++

Die von Virtimo gelieferte VIMON Core-Funktionalität sowie die entsprechenden Exporter sind von dem Problem nicht betroffen.

Um eine mögliche Angreifbarkeit von individuell installierten Erweiterungen/Exportern auszuschließen, steht mit der Version 1.6 eine entsprechend angepasst Version zur Verfügung, welche Sie auf Anfrage erhalten.

SAAS/CLOUD

Newsticker

+++ 14. Dezember 2021 | 13:44 +++

Aktuelle Erkenntnisse aus unserer Intrusion Detection Analyse

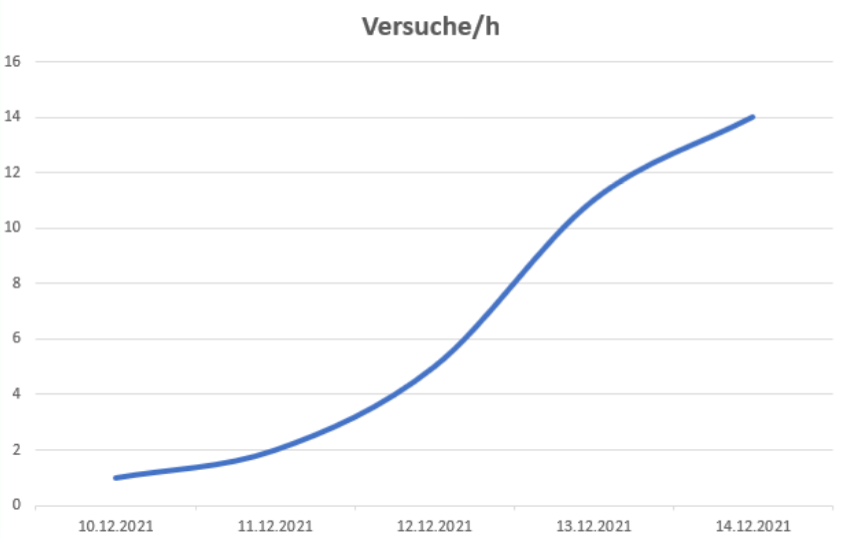

Wir tracken bereits seit kurz nach der Veröffentlichung der Informationen entsprechende Angriffsversuche:

Es finden kontinuierliche Scans von ganzen IP-Adressräumen statt und die Anzahl der distincten Quellen steigt täglich. In unseren Cloud-Services werden diese komplett abgeblockt, unsere Cloud-Kunden sind daher aktuell keinem größeren Risiko ausgesetzt.

Nichtsdestotrotz ist eine hohe Aufmerksamkeit und kontinuierliche Beobachtung der Situation erforderlich sowie regelmäßige Anpassungen der Maßnahmen wichtig.

+++ 13. Dezember 2021 | 15:03 +++

Für unsere SAAS/Cloud-Kunden haben wir im Rahmen des Betriebs die beschriebenen Analysen bereits durchgeführt und sofern notwendig, für die Virtimo-Produkte entsprechende Maßnahmen ergriffen.

Darüber hinaus haben wir selbstverständlich weitere im Betrieb eingesetzte Komponenten überprüft und im Bedarfsfall aktualisiert bzw. Anpassungen vorgenommen, zum Beispiel:

- Betriebssysteme

- Firewall

- Proxy/Reverse Proxy/Web Application Firewall

- Betriebs-Monitoring und Alarmierungskomponenten

- Eingesetzte Datenbanken und Datenbanktreiber

- Mailserver

- DNS-Server

- Tool Chain zur automatisierten Zertifikatsaktualisierung

- AWS CLI

Zur Überprüfung der Sicherheit im Betrieb haben wir zusätzlich die vom BSI empfohlenen Verfahren zur Erkennung von bereits erfolgten Angriffen angewendet – die Auswertung der Ergebnisse erfolgt aktuell noch, wir halten Sie auf dem Laufenden.

In Bezug auf die von Amazon AWS bereitgestellten Komponenten RDS und API Gateway erfolgen aktuell noch Analysen bzw. Updates durch AWS, so dass es hier noch keinen abschließenden Stand gibt, auch hier werden wir Sie entsprechend informieren.

SONSTIGE INFORMATIONEN

Newsticker

+++ 14. Dezember 2021 | 13:53 +++

Keycloak

Keycloak verwendet im Auslieferungszustand mit Log4J v1.x keine JMS Appender, so dass der CVE-2021-4104 nicht relevant ist. Sofern Sie diesbezüglich manuell Änderungen vorgenommen haben, prüfen Sie bitte, ob diese zurückgesetzt werden sollten.

+++ 14. Dezember 2021 | 13:48 +++

Umfassender Check weiterer Virtimo Systeme

Selbstverständlich unterziehen wir parallel auch sämtliche bei Virtimo eingesetzten Systeme und Tools, wie Ticket-Systeme, Wikis, Projektverwaltung, Buchhaltung sowie CRM-Systeme einer eingehenden Prüfung.

+++ 13. Dezember 2021 | 13:22 +++

Keycloak

Keycloak ist von der genannten Sicherheitslücke nicht betroffen. Weitere Informationen erhalten Sie hier: https://github.com/keycloak/keycloak/discussions/9078

Virtimo Support.

Wir sind für Sie da.

Sie erreichen uns telefonisch, per E-Mail oder Sie nutzen das Ticketsystem.

- Telefon: +49 30 555 744 044

- E-Mail:

- Virtimo Support Portal: https://support.virtimo.de

Sollten Sie noch nicht über einen Zugriff auf unser Supportsystem verfügen, können Sie sich HIER registrieren.